Nyhetsbrev OT-Säkerhet #22 - Segmentering

- 13 jan. 2021

- 12 min läsning

Segmentering är temat för detta nyhetsbrev kring OT-Säkerhet. Jag tittar närmare på en riktigt häftig säkerhets-produkt, en nätverksdiod från svenska Advenica! Nu kan du luta dig mot fysikens lagar för att segmentera dina system! Det blir en spännande artikel om att segmentera information och sedan blir det den äldsta sortens segmentering: Fysiskt skydd!

Om det är första gången du läser ett av mina nyhetsbrev kanske du undrar vad det där "OT" är som jag pratar om? OT står för Operational Technology vilket är en kusin till IT, Information Technology. Med IT använder man teknik för att hantera information. Inom OT använder man liknande teknik men för "Operations", alltså att få fysiska saker under kontroll. Det kan exempelvis vara att styra maskiner i en fabrik, elproduktionen i ett kraftverk eller kemiska processer i ett raffinaderi. Inom IT är fokus ofta på att skydda hemligheter men inom OT blir det oftast viktigast att hålla en funktion tillgänglig och korrekt. Det innebär att säkerhetsarbetet kommer se väldigt annorlunda ut, vilket är anledningen till mina texter.

Jag vill ge er ett stort tack för alla trevliga mejl jag får med frågor, förslag och uppmuntrande ord. Som vanligt vill jag gärna att du delar med dig av nyhetsbrevet till kollegor som kan vara intresserade! Ju fler som läser, desto bättre möjligheter får jag att producera bra innehåll framöver! Om du vill ha nyhetsbrevet i inkorgen i fortsättningen är det bara att dra ett mejl till mig på mats.karlsson-landre@atea.se . Jag lovar att din mejladress inte används till något annat än detta!

Tänk på att du kan hjälpa mig, mer än du kanske tror, genom att trycka "like" på den här artikeln och genom att dela den vidare. Tack för hjälpen!

Läskigaste nyheten på länge...

Tamás Jós, mer känd under namnet SkelSec, twittrade nyligen något som till en början mest var imponerande men som sedan blir allt mer skrämmande när jag funderar över konsekvenserna.

WebAssembly är ett sätt att köra binär kod i exempelvis webbläsare som är en av W3Cs rekommenderade standarder sedan ett drygt år tillbaka.

Det SkelSec gjort är att implementera det klassiska Windows-protokollet SMB i WebAssembly. Fundera på vad det betyder... Nu kan alltså en sida som en användare öppnat i sin webbläsare agera som SMB-klient/server på det lokala nätverket... Sedan dess har han även implementerat LDAP...

En uppenbar första tanke är vad detta betyder i form av nya möjligheter för producenter av skadlig kod att göra helt nya saker! Vi får se vart det tar vägen...

Men vi som tänker på OT-säkerhet ser ju förstås ytterligare problem... Om Tamás lyckats implementera ett så pass komplext protokoll som SMB, så blir det inget problem för någon annan att implementera Modbus, BACnet eller PROFINET!

Aldrig har vi väl fått en så tydlig orsak till att bli duktiga på att segmentera våra nätverk och hålla noga koll på trafiken i dem! Det här blir nästan en lite för bra övergång till nästa artikel här nedanför, apropå segmentering...

Stopp! Det är enkelriktat här!

Det finns många tillfällen när man önskar att man kunde se till att information verkligen bara kan skickas åt ett håll.

Det kan handla om att loggar från ett känsligt OT-system ska skickas ut till ett analysverktyg på "IT-sidan" eller kanske att det ska gå att skicka in uppdateringar till ett system men inte hämta känslig information från det. För OT-verksamheter handlar det ofta om att replikera en information från en historian ut till kontorsnätverket, att få ut loggar till en gemensam SIEM-lösning eller att skicka en kopia på all nätverkstrafik till en IDS utan att riskera att förbindelsen kan användas för att angripa OT-världen.

Generellt så handlar det om att bara kunna skicka till ett nät där man vill skydda hemlig information, alternativt att bara kunna skicka från ett nät där man vill skydda integriteten hos system eller information.

Man kan komma ganska långt med enkla och klassiska metoder som brandväggar och härdade applikationer men det finns fortfarande alltid en risk för att någon sårbarhet går att utnyttja "åt fel håll". In på scenen kommer då nätverksdioden! Det här är en fysisk utrustning som med fysiska åtgärder ser till att information garanterat bara kan strömma åt ett håll. I sin enklaste form är det en vanlig fiberanslutning där ena sidan bara har en sändande laser och den andra sidan bara kan ta emot. Då blir det ju bevisligen omöjligt att skicka någonting åt andra hållet!

En sådan enkel diod fungerar bra om man skickar nätverkstrafik som inte behöver svar. Tekniskt sett skulle det kunna vara gammaldags Syslog som skickas med udp-paket eller kanske Netflow som fungerar på ett liknande sätt. Men så snart man försöker kommunicera via tcp fungerar det inte eftersom handskakningen mellan de kommunicerande enheterna inte kommer fram!

Lösningen blir att sätta en proxyfunktion på var sin sida om den där fibern. Dessa får i uppdrag att "fejka" handskakning mm på ett sätt som gör att de kommunicerande enheterna upplever kommunikationen "som vanligt" trots att den gör ett envägshopp på vägen. Som du förstår kan det bli ganska klurigt att få till stöd för vissa nätverksprotokoll...

Jag har tittat närmare på just en sådan lösning, det är en SecuriCDS DD1000i från Malmö-baserade firman Advenica. Advenica har flera olika modeller av dioder, allt från det enklaste till det mycket sofistikerade. DD1000i är i den mer sofistikerade änden av den skalan.

Det lilla fönstret i mitten av utrustningen går rakt igenom lådan och det enda som går mellan vänster och höger halva är den där fiberanslutningen. Det är en tjusig illustration av att det under huven är två helt separata servrar som kommunicerar via den fibern.

Att det är två separata system syns ännu tydligare på baksidan. Generellt kallas de två sidorna "upstream" och "downstream" för att göra det tydligt åt vilket håll informationen ska flöda.

Det finns tre tjänster inbyggda:

"NTP Bridge service" som skickar vidare rätt tid från upstream-sidan till downstream.

"Syslog service" som skickar vidare loggar från enheter på upstream-nätverket till downstream-sidan.

"UDP/TCP service" som kan konfigureras för att skicka vidare en eller flera nätverksprotokoll från system på upstream-sidans nätverk till downstream. Trafiken skickas då "rått" utan att dioden försöker tolka innehållet, vilket är användbart för protokoll som i sig är informationsmässigt enkelriktade.

Utöver de inbyggda protokollen kan man lägga till stöd för filöverföring med ftp/sftp, e-post med SMTP och filhantering med NFS eller SMB. Om man saknar ett protokoll är det alltid möjligt att lägga till stöd i produkten. När man valt protokoll får man svara på några konfigurationsinställningar och sedan skapa en konfigurationsfil. Denna fil laddar man sedan upp i administrationsgränssnitten för var och en av de två halvorna i dioden.

Status för tjänsterna kan man se i administrationsgränssnittet och man kan skicka alla loggar via syslog till ett SIEM-system. Även här får man tänka till lite eftersom det är två systemhalvor i samma låda och därmed två uppsättningar loggar som ska hanteras.

De olika protokollen som kan konfigureras är alla väldigt enkla att konfigurera. Beroende på vilken funktion man vill uppnå kan vissa av dem köras i lite olika varianter. Exempelvis kan stödet för filöverföring i Windows-världen via SMB ställas in att fungera på två sätt:

Som en brevlåda, "Dropzone mode", där system och användare kan lägga filer i en katalog. Filerna hämtas av dioden, överförs och raderas sedan från katalogen.

Som en katalogspegling, "Mirror mode", där filer i en katalog på "uppströms"-sidan replikeras till en katalog på "nedströms"-sidan. Ändringar och nya filer på "uppströms"-sidan överförs löpande till "nedströms"-sidan.

Om man vill ha extra hög tillförlitlighet går det att klustra två DD1000i. Eftersom de två sidorna i en DD1000i bara kan kommunicera åt ett håll blir klustringen lite klurig att få till men Advenica har löst det på ett listigt sätt!

Att sköta om en sådan här mackapär är förstås lite speciellt även om det inte är så svårt. Advenica skickar med rekommendationer kring hur man organiserar arbetet och vilka roller som behövs för att ha koll även i riktigt känsliga verksamheter. Man behöver också ha rutiner för att hantera incidenter, reparation av trasig hårdvara och skrotning av utrustning där känslig information passerat. Riktigt snyggt av Advenica att alltid stötta kunderna på det här viset!

Direkt måste jag ge Advenica två tummar upp för kvalitén på dokumentationen. Riktigt tydligt men samtidigt kortfattat och lätt att hitta i! Svaren på alla mina funderingar gick lätt att hitta!

Förutom den allmänna dokumentationen är var och en av de olika proxyfunktionerna dokumenterade för sig så att man enkelt förstår vad de olika inställningarna ger för möjligheter.

Som demonstration gjorde jag en enkel uppsättning för skydd av mejl-överföring. Tjänster för mejl har historiskt varit säkerhetsmässigt utmanande så det är en välkommen funktion att få starkt enkelriktad mailtrafik. I mitt exempel tänker vi oss en känslig OT-miljö som behöver kunna skicka ut email-meddelanden till kontorets IT-nätverk. Vi vill vara säkra på att mejlservern på OT-sidan inte behöver kommunicera direkt med någonting på IT-sidan men att den ändå kan skicka mejl dit...

I konfigurationsprogrammet förbereder man hur dioden ska bete sig. Inställningarna är väldigt lätta att förstå och man får bra hjälp direkt i programmet och från den tillhörande manualen! Det du i praktiken gör är att skapa en SMTP-server på "uppströms"-sidan som tar emot mejl. Dessa mejl överförs via dioden och landar i en SMTP-klient på "nedströms"-sidan där mejlet skickas till lämplig mejlserver. I princip behöver du bara ställa in vilka IP-adresser som ska användas och sedan fungerar det!

DD1000i är en utpräglad datacenter-produkt eftersom den rackmonteras och kräver en kontrollerad miljö för att må bra. Vill man ha diod-funktioner ute i en anläggning finns även DD1G som är en diod utan inbyggda proxy-funktioner men som DIN-monteras och drivs med 12 VDC. Det här kan vara en väldigt praktisk lösning på kluriga problem kring exempelvis loggning och nätverksövervakning.

Vad är då typiska användningsområden för en diod i en OT-verksamhet? Jag nämnde tidigare att replikera över Historian-information till IT-sidan är vanligt. Att plocka in uppdateringar och patchar är också ett vanligt behov som behöver styras upp. I vissa situationer kan man ha två dioder, en åt vardera hållet, för att styra upp kommunikation. Det kan tyckas vara en konstig lösning men det är i många fall en riktigt bra idé. Men det finns andra sätt att närma sig sådana situationer också...

Utrustningen jag tittat på här är en utpräglad envägs-diod. Advenica har även något man kallar "ZoneGuard" där den viktigaste skillnaden mot DD1000i, kanske lite kontra-intuitivt, är att man kan skicka trafik åt båda hållen! Här är fokus mer på att styra upp vilken information som överförs åt respektive håll och säkerställa att protokollen inte missbrukas.

En "vanlig" brandvägg inspekterar trafiken och skickar den vidare utan ändring. I en ZoneGuard bryter man sönder protokollet helt, plockar ut informationen som ska överföras, applicerar regler och filter på själva innehålket och bygger sedan ihop helt nya nätverkspaket. Angrepp som utnyttjar felformatterade nätverkspaket har alltså inte en chans! Detta är ett koncept som brukar kallas "Information Exchange Gateway" vilket ursprungligen är ett militärt begrepp. ZoneGuard har stöd för en rad spännande protokoll och format som exempelvis SOAP, XML, MySQL och RDP! Det finns också bra stöd för organisationens egna utvecklare att anpassa stödet till de egna systemens krav. Det här är också en väldigt spännande produkt för OT-verksamheter eftersom integrationen mellan IT och OT är helt avgörande för både organisationens effektivitet och dess säkerhet!

Som summering kan jag konstatera att Advenica verkligen lyckats ta hand om klurigheterna kring att få till en diod som fungerar i praktiken. Både systemet och dess dokumentation är som sagt föredömligt tydliga och enkla att förstå. Det här en teknik jag tror allt fler av mina kunder kommer anamma framöver!

Nytt fast precis som förut!

Jag hoppas du gillar mitt nya sätt att publicera nyhetsbrevet? Nu är det lättare att hitta mina nyhetsbrev, allt finns på ett enda ställe: www.ot-säkerhet.se. Där hittar du alltid det senaste nyhetsbrevet, men också tidigare utgåvor. Du har också möjlighet att anmäla dig till epost-utskick, ansluta dig till mitt RSS-flöde och skicka feedback till mig.

I övrigt är allting med nyhetsbrevet sig likt, både till innehåll och syfte. Jag kommer även i fortsättningen annonsera nyhetsbreven på LinkedIn och i utvalda Facebook-grupper. Ni som sedan tidigare får utskick med epost får det även i fortsättningen!

Segmentera ditt data!

Jag måste bjuda på en riktigt bra artikel av Jonas Berge på Emerson! Titeln är "Data Driven Plant Operations Recommendations" vilket redan där är tecken på att det är ett stort område och därmed en lång artikel. Men den är väl värd att läsa i sin helhet eftersom han sätter fingret på många viktiga frågor. Den är dessutom riktigt välskriven!

Om jag ska plocka ut något av det viktigaste kring just säkerhetsfrågor från hans text så blir det nog hur viktigt det är att hålla isär datamängderna på OT-sidan från dem på IT-sidan. Nyckeln till det är en av mina egna käpphästar, att jobba med en strukturerad strategi för integration mellan system istället för att knyta systemen för "hårt" mot varandra.

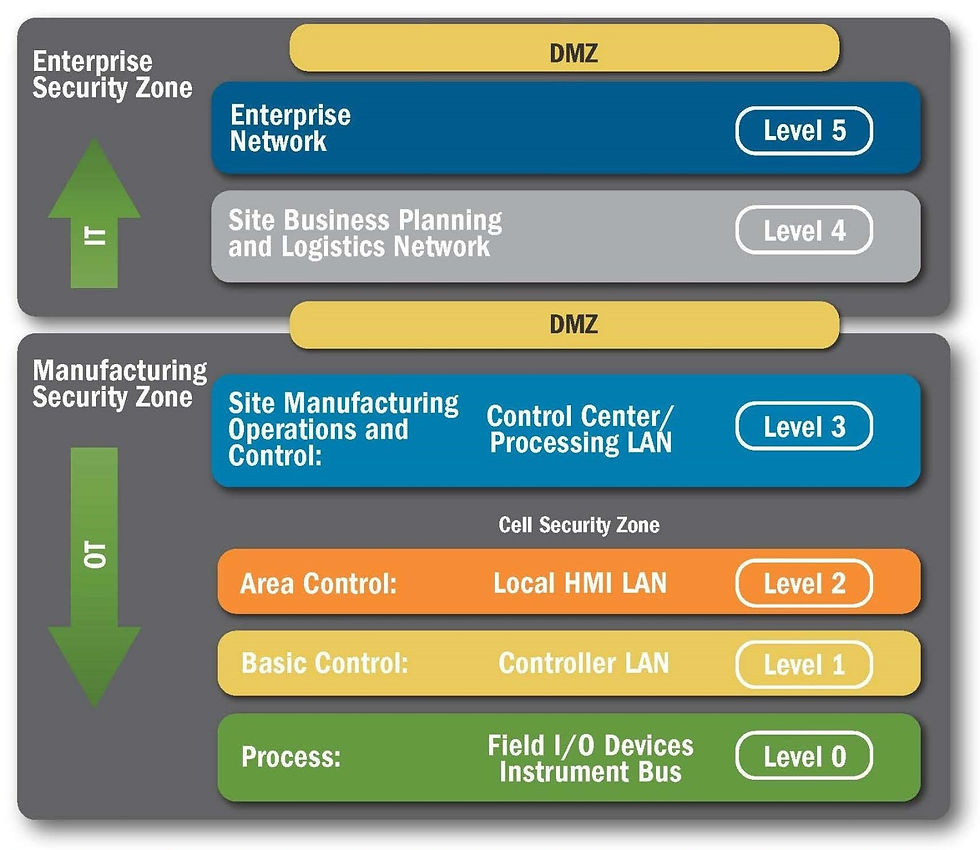

För OT-sidan blir det väldigt viktigt att luta sig mot en segmenterat djupförsvar i linje med IEC 62443 och därmed en övergripande arkitektur som bygger på ISA 95. Knutet till det är också hans starka rekommendation att omge sig med kompetens kring ISO 27000 för IT-sidans behov som samverkar med kompetens kring ISA 62443 för OT-sidan.

Mycket nöje med din läsning av en riktigt bra artikel!

Säkerhet för tvillingar och ingenjörer!

Det finns många åsikter om hur man praktiskt ska arbeta med teknisk säkerhet i OT-system. En klassisk sanning är att de som konstruerar OT-system inte kan förväntas lära sig OT-säkerhet också så det får någon annan göra. En, om möjligt, ännu mer klassisk sanning är att säkerhet måste byggas in i konstruktionen från början. Dessa två sanningar kan tyckas vara väldigt svåra att kombinera...

In på scenen kliver då en av superstjärnorna i vår bransch, Sarah Fluchs, med svaret! Hon hävdar att vi kan göra säkerhetsarbetet mer ingenjörsmässigt och därmed sätta det i händerna på systemkonstruktörerna! Och hon har beskrivit det i ett enastående dokument som jag ska erkänna att jag måste läsa några gånger till innan jag ärligt kan påstå att jag hänger med i alla hennes resonemang. Men jag vill ändå hävda att hon är på väg att skapa någonting riktigt intressant! Riktigt torrt är det också! Men intressant... Jag läste version 1.0, det kommer garanterat utvecklade versioner!

Jag ska inte försöka mig på att tolka och omformulera hennes budskap här utan rekommenderar helt enkelt att du läser det själv! Dokumentet är väl värt att läsa bara på grund att hon lyckats basera sitt upplägg på ett av koncepten från Digitala tvillingar: Asset Administration Shell, vilket gör det väldigt användbart för organisationer som börjat ta till sig tvilling-tanken och koncepten från "Industrie 4.0". Att hon dessutom har lyckats kryddat anrättningen med Mark Twain, Chaos Engineering, Attack-grafer, MITRE ATT&CK och "Resilience Engineering" gör det både lärorikt och underhållande!

Jag vill gärna höra om dina tankar efter att ha läst dokumentet!

Vad pallar ditt fysiska skydd?

Man kan tycka många saker om händelserna kring Kongressen i Washington men jag tänker inte ge mig in i några politiska funderingar här. Men en intressant vinkel som åtminstone indirekt knyter an till OT-Säkerhet lyftes av The Wall Street Journal.

I dessa dagar av allt starkare och snabbare reaktioner i sociala medier behöver många organisationer fundera på hur deras fysiska skydd står emot större grupper av arga människor. Som vanligt när människor är orsaken till en risk är det väldigt svårt att bedöma sannolikheter och då får man se till att jobba med konsekvensreducering istället. Glöm inte att de egna anställda är en väldigt viktig kugge i det hela, de behöver vara tränade i att reagera rätt i hotfulla situationer och de behöver agera rätt när deras arbetsgivare kritiseras i sociala medier.

Just det fysiska skyddet är ju viktigt för många organisationer som använder OT-teknik. Inte sällan kan det uppstå farliga situationer i anläggningen om obehöriga får möjlighet att göra någonting dumt. Det kan gå ut över inkräktarna själva, eller drabba miljön eller kanske skada anläggningen. Bevisligen kan folk ställa till det rejält, både för sig själva och den angripna organisationen, när de hetsar varandra till "stordåd" i grupp.

Den viktigaste poängen jag försöker göra är väl egentligen att man måste se till att de olika typerna av säkerhetsarbete kan samverka, både under förebyggande arbete, under incidenter och i uppstädningen efteråt. Som händelserna i Kongressen visade fick IT-säkerheten enorma problem när inte det fysiska skyddet pallade trycket!

En viktig del i det fysiskt skyddet för många anläggningar är att vara avskräckande genom att visa för omgivningen att man tar sin säkerhet på allvar. Med lite god vilja kan man säga att en besläktad utmaning och möjlighet är OSINT, "Open Source Intelligence", alltså underrättelse-arbete baserat på öppna källor. Det är ju något som, om inte annat, blev väldigt aktuellt i utredningsarbetet efter Kongress-händelserna. Det spontana samarbetet kring analys av angriparnas bilder och inlägg på sociala medier har varit oerhört kraftfullt!

OT-säkerhetsspecialisterna på Dragos gav nyligen ut ett riktigt intressant White Paper kring hur man kan arbeta med analys av den information som den egna organisationen öppet sprider. Spontant skulle jag säga att detta är speciellt viktigt just inom OT-säkerhetsarbetet där man, vare sig man vill eller inte, ibland tvingas luta sig lite väl mycket mot "Security by obscurity".

Blandade godbitar att läsa och titta på!

En intressant presentation kring OT-system ombord på fartyg från iTrust och SUTD, som finansierats av Singapore Maritime Institute. Se även deras eventsida.

Samlade intressanta tankar kring orkestrering och dess potentiella roll inom OT.

Ett white paper från Trend Micro skrivet av legenden Joe Weiss och Richard Ku med titeln "A Current View of Gaps in Operational Technology Cybersecurity". Det är en bred titt på området med både historik, missförstånd och förslag på lösningar. Läs det!

En spännande artikel av Matthew Loong som belyser ett ämne som jag personligen aldrig stött på inom OT men som är desto vanligare inom IT, nämligen kodgranskning. Det här tror jag kan bli ännu mer intressant framöver med allt mer integrerade system!

Ytterligare en intressant artikel av Matthew Loong där har slår ett slag för SOPar, alltså handgripligt beskrivna rutiner. Det är något jag känner igen alltför väl, att organisationer nöjt lutar sig tillbaka när de har skapat sina policies men glömmer att en policy, hur välskriven den än är, inte går att luta sig mot för att göra sitt jobb. Speciellt inte när det krisar...

Det här nyhetsbrevet skickas till mottagare med intresse av säkerhet inom OT. Det produceras av Mats Karlsson Landré på Atea Sverige och får spridas vidare fritt.

Tanken är att det ska innehålla tips om intressanta resurser kombinerat med mina egna tankar om aktuella händelser. Återkoppla gärna med egna idéer eller funderingar till mats.karlsson-landre@atea.se! Förslag till ämnen eller innehåll tas förstås emot med tacksamhet!

Om du önskar få nyhetsbrevet direkt till din inkorg i fortsättningen kan du gärna kontakta mig på mats.karlsson-landre@atea.se. Jag lovar att din mejladress inte används till något annat än detta!

Du hittar tidigare nyhetsbrev på ot-säkerhet.se .